Das Ziel: mögliche Risiken auf ein Minimum reduzieren

Netzwerksicherheit im Unternehmen optimieren

Netzwerksicherheit im Unternehmen ist nicht nur eine Sache der Technik, sondern auch eine Sache von Regeln im Unternehmen und der Schulung des Personals. Darüber hinaus bedeutet Netzwerksicherheit zu optimieren auch, mit größter Voraussicht und Präzision die Architektur eines Netzwerks zu planen und sicher zu stellen, dass sowohl Anbindung als auch die Core-Infrastruktur redundant ausgebaut sind. Und natürlich wird unser Netz 24/7 überwacht.

Netzwerksicherheit – Angriffs-Szenarien und Bedrohungen im Unternehmen erkennen

Am Beginn jeder Netzwerk-Planung und jeder Strategie-Entwicklung steht die Frage nach möglichen Angriffs-Szenarien. Und wie die Erfahrung uns lehrt, werden die Vorgehensweisen der potentiellen Angreifer immer ausgefeilter. Sie versuchen sich zu tarnen und nutzen alle sich bietenden Schwachstellen. Daher muss neben den Redundanzen im Netzwerk und sonstigen technischen Vorkehrungen auch immer menschliches Fehlverhalten so weit als irgend möglich ausgeschlossen werden. Für ganzheitliche Netzwerksicherheit muss beispielsweise das Management für Sicherheitspatches und von Authentifizierungsregeln stringent durchgehalten werden.

Aufmerksamkeit ist alles

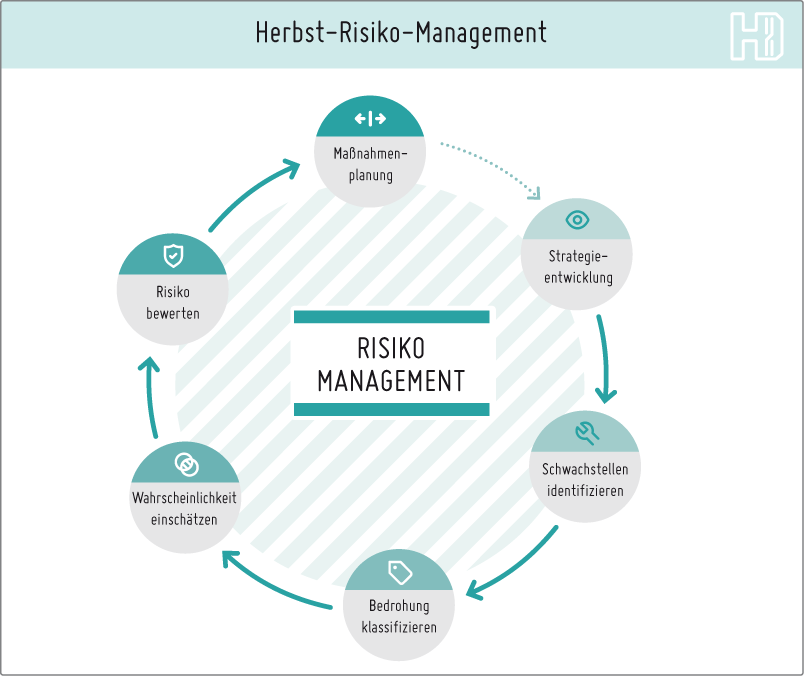

Am Anfang jedes Risikomanagements steht die Aufmerksamkeit gegenüber möglichen Angriffs-Szenarien und potentiellen Schwachstellen für die Netzwerksicherheit im Unternehmen.

Daher müssen für unsere IT-Sicherheit  , insbesondere auch für unsere Netzwerksicherheit, alle Mitarbeiter auf dem aktuellen Stand der Technik sein. Dies erreichen wir über Schulungen und über das Monitoring von Veröffentlichungen sicherheitsrelevanter Vorkommnisse, die dann in unseren Risikobewertungen berücksichtigt werden. Entsprechend der Richtlinien unseres Risikomanagements schützen wir unser Netzwerk und unsere Daten. Unsere Strategie die richtige Netzwerkstrategie und die daraus resultierenden Maßnahmen können wir im Hinblick auf unsere Sicherheitwahrung natürlich nicht veröffentlichen, beides legen wir aber in Gesprächen mit Ihnen gerne - soweit zulässig - offen.

, insbesondere auch für unsere Netzwerksicherheit, alle Mitarbeiter auf dem aktuellen Stand der Technik sein. Dies erreichen wir über Schulungen und über das Monitoring von Veröffentlichungen sicherheitsrelevanter Vorkommnisse, die dann in unseren Risikobewertungen berücksichtigt werden. Entsprechend der Richtlinien unseres Risikomanagements schützen wir unser Netzwerk und unsere Daten. Unsere Strategie die richtige Netzwerkstrategie und die daraus resultierenden Maßnahmen können wir im Hinblick auf unsere Sicherheitwahrung natürlich nicht veröffentlichen, beides legen wir aber in Gesprächen mit Ihnen gerne - soweit zulässig - offen.

Failover-Strategien für Ausfallsicherheit und Hochverfügbarkeit

Als Business Hoster legen wir im Interesse unserer Kunden größten Wert auf Hochverfügbarkeit  und Ausfallsicherheit bei der Planung unserer Netzwerkarchitektur, denn unser Netzwerk hat höchsten Stellenwert. Wenn erforderlich setzen wir Failover-System ein.

und Ausfallsicherheit bei der Planung unserer Netzwerkarchitektur, denn unser Netzwerk hat höchsten Stellenwert. Wenn erforderlich setzen wir Failover-System ein.

Failover-Konfiguration und Load-Balancing-Cluster – der entscheidende Unterschied

Während Hochverfügbarkeits-Cluster (HA-Cluster) (Link) das primäre Ziel haben, die Last auf unterschiedliche Serversysteme zu verteilen, müssen Failover-Cluster den Ausfall eines Systems verkraften.

Fällt ein Server, ein Storage oder ein komplexes System aus, übernimmt ein anderes System unbemerkt. Während ein HA-Cluster bis zu einem gewissen Limit auch vor einem Ausfall schützt, bietet eine Failover-Konfiguration keinen Lastenausgleich, sondern springt nur im Falle eines Ausfalls ein.

Es ist Teil unserer Beratung, auch für Ihr Unternehmen die richtige Strategie zu finden.

Managed Firewall Service – 24/7-Einsatz für Ihren Schutz

Netzwerksicherheit ist ebenso wie die Datensicherheit  ohne den Betrieb effizienter und moderner Firewall-Systeme nicht zu realisieren. Daher gibt es kein Herbst-System und keinen Herbst-Dienst, der nicht durch eine Firewall gesichert ist.

ohne den Betrieb effizienter und moderner Firewall-Systeme nicht zu realisieren. Daher gibt es kein Herbst-System und keinen Herbst-Dienst, der nicht durch eine Firewall gesichert ist.

Für Ihre eigenen Systeme und Projekte können Sie entsprechend Ihren Anforderungen an die Netzwerksicherheit im Unternehmen zwischen mehreren von uns gemanagten Optionen wählen:

Shared Firewall

Hier sind Ihre Server und Ihre Anwendungen von unseren gemanagten Firewalls geschützt. Ein Upgrade auf dedizierte Firewall ist jederzeit möglich.

Dedizierte Firewall

Bei erhöhten Schutzanforderungen oder oder Risiken empfehlen wir ein dediziertes Firewallsystem. Damit erreichen Sie eine vollständige Trennung von anderen Kundensystemen.

Dedizierter Firewall-Cluster

Wünschen Sie bei erhöhten Sicherheitsanforderungen zusätzlich eine Redundanz Ihres Firewallsystems, um eine hohe Verfügbarkeit zu garantieren, ist ein dedizierter Firewall-Cluster unabdingbar.